Kategorie: Security

Angriff durch russische Hacker REvil legt weltweit IT-Systeme lahm

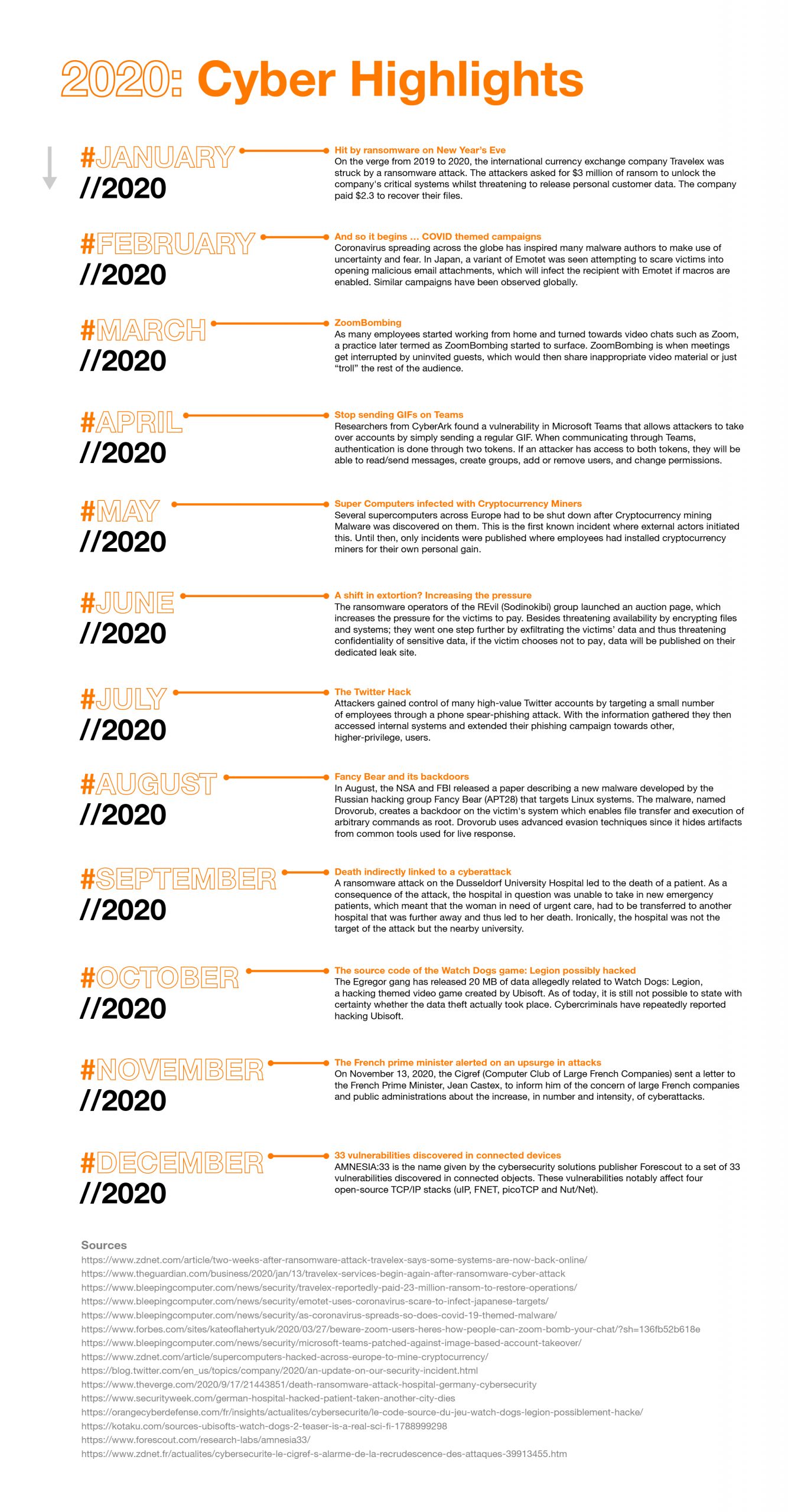

Immer wieder legen Cyberattacken Systeme lahm – nach Ölpipelines und einem Fleischkonzern traf es dieses Wochenende nun Kaseya, einen großen IT-Dienstleister, und wieder einmal sieht es so aus, als kämen die Hacker aus Russland. Nach aktuellen Informationen ist die Gruppe REvil für den Angriff auf Kaseya verantwortlich, dieselbe russische Hacker-Gruppe, die auch für die Ransomware-Attacke auf den Lebensmittelhersteller JBS verantwortlich gemacht wird. Die Erpresser fordern nun 70 Millionen Dollar Lösegeld, um die Verschlüsselung der Daten rückgängig zu machen.

Während Kaseya vor allem in den USA aktiv ist, scheint der Angriff auch Auswirkungen auf deutsche Firmen zu haben. Ein deutscher IT-Dienstleister hat sich am Sonntag beim Bundesamt für Sicherheit in der Informationstechnik (BSI) gemeldet und berichtet ebenfalls von einem Angriff auf seine Systeme, der tausende Rechner in mehreren deutschen Unternehmen betrifft. Es ist weiterhin nicht auszuschließen, dass in den nächsten Tagen mit Beginn der Arbeitswoche auch bei anderen Unternehmen Probleme auftreten könnten.

^SysOP

Microsoft Exchange Zero-Day ProxyLogon und HAFNIUM

Indicators of Compromise

The following lists cover indicators of compromise discovered by Truesec.

File

| Filename | MD5 Hash | Path |

| code | A19456A9D930334D7C97A37D202E3CB5 | C:\Users\Public\opera\ |

| opera_browser.dll | 7A6C605AF4B85954F62F35D648D532BF | C:\Users\Public\opera\ |

| opera_browser.png | E1AE154461096ADB5EC602FAAD42B72E | C:\Users\Public\opera\ |

| RedirSuiteServerProxy.aspx | C528278654422CB7339DBF9BFC19397A | <exchange install path> \FrontEnd\HttpProxy\owa\auth\ |

| RedirSuiteServerProxy.aspx | 817A6ED8578403B1E56C75D41BDC4881 | <Exchange Path>\FrontEnd\HttpProxy\owa\auth\ |

| 8Lw7tAhF9i1pJnRo.aspx | 7EEE73ECAB40ACDE73FE763FB1D79658 | <Exchange Path>\FrontEnd\HttpProxy\owa\auth\ |

| vspmsg.dll | DA4A376F5F0E771E7AC01AD42FFAFBD0 | C:\ProgramData\VSPerfMon |

| ServiceHub_Host_CLR.config | 217B7244D8AC1D7604B0848A9A283945 | C:\ProgramData\VSPerfMon |

| supp0rt.aspx | 5CFA1868F0112B1F413CCD527F08EACF | C:\inetpub\wwwroot\aspnet_client\ |

| error_page.aspx | 354B3C8A54BA3B23C6B899BF5830D777 | C:\inetpub\wwwroot\aspnet_client\error_page.aspx |

| OutlookEN.aspx | 819B97326C40F0677C63492451C9B9DD | <Exchange Path>\FrontEnd\HttpProxy\owa\auth\ |

| discover.aspx | 98E445AB15F91DCBAAEFF3AF517F1842 | C:\inetpub\wwwroot\aspnet_client\ |

IPV4

This list does not contain observed IP addresses that have only done initial scanning and probing activities. It is only IP addresses that have indicated malicious behavior such as C2 communications or direct attempts at exploitation.

| 185[.]125.231.175 |

| 86[.]105.18.116 |

| 185[.]224.83.137 |

| 107[.]173.83.123 |

| 201[.]162.109.184 |

| 68[.]2.82.62 |

| 182[.]215.181.200 |

| 45[.]15.9.45 |

| 182[.]18.152.105 |

| 141[.]164.40.193 |

| 172[.]105.87.139 |

URL

| https[:]//www.licensenest[.]com/list/news/id |

| https[:]www.licensentest[.]com/list/news/post?newid=<identifying number> |

Quelle: Microsoft

Quelle: TRUESEC Blog

^SysOP

Alle Jahre wieder … die Liste der 20 schlechtesten Passwörter

„Die Corona-Pandemie hat die Angriffsfläche für Cyberangriffe in den letzten Monaten stark vergrößert und die IT-Abteilungen vieler Unternehmen vor große Herausforderungen gestellt. Ein Risikofaktor, der angesichts des Homeoffice-Trends nochmals an Bedeutung gewinnt, ist die weit verbreitete Verwendung schwacher Passwörter. Mit einem Passwort wie „ichliebedich“ oder „123456“ werden die eigenen Daten oder die eines Unternehmens nicht wirksam geschützt,“ so Professor Christoph Meinel, Direktor des Hasso-Plattner-Instituts.

Das Hasso-Plattner-Institut (HPI) veröffentlicht jedes Jahr die meistgenutzten Passwörter der Deutschen – Datengrundlage sind dieses Jahr 3,1 Millionen Zugangsdaten aus dem Datenbestand des HPI Identity Leak Checkers, die auf E-Mail-Adressen mit .de-Domäne registriert sind und 2020 geleakt wurden. Insgesamt wurden dieses Jahr 172 Datenlecks in den Identity Leak Checker eingepflegt, das sind rund 2 Milliarden Identitäten – 97 davon wurden von den Diensteanbietern selbst bestätigt.

Das Hasso-Plattner-Institut (HPI) weist seit vielen Jahren auf die Notwendigkeit sicherer Passwörter hin. Der Blick auf die Top Twenty der in Deutschland meistgenutzten Passwörter 2020 zeigt jedoch, dass schwache und unsichere Zahlenreihen weiterhin Spitzenplätze belegen.

Tipps zur Passwortwahl

Bei der Passwortwahl empfehlen wir daher:

– Lange Passwörter (> 15 Zeichen)

– Alle Zeichenklassen verwenden (Groß-, Kleinbuchstaben, Zahlen, Sonderzeichen)

– Keine Wörter aus dem Wörterbuch

– Keine Wiederverwendung von gleichen oder ähnlichen Passwörtern bei unterschiedlichen Diensten

– Verwendung von Passwortmanagern

– Passwortwechsel bei Sicherheitsvorfällen und bei Passwörtern, die die obigen Regeln nicht erfüllen

– Zwei-Faktor-Authentifizierung aktivieren wenn möglich

Quelle: HPI

^SysOP

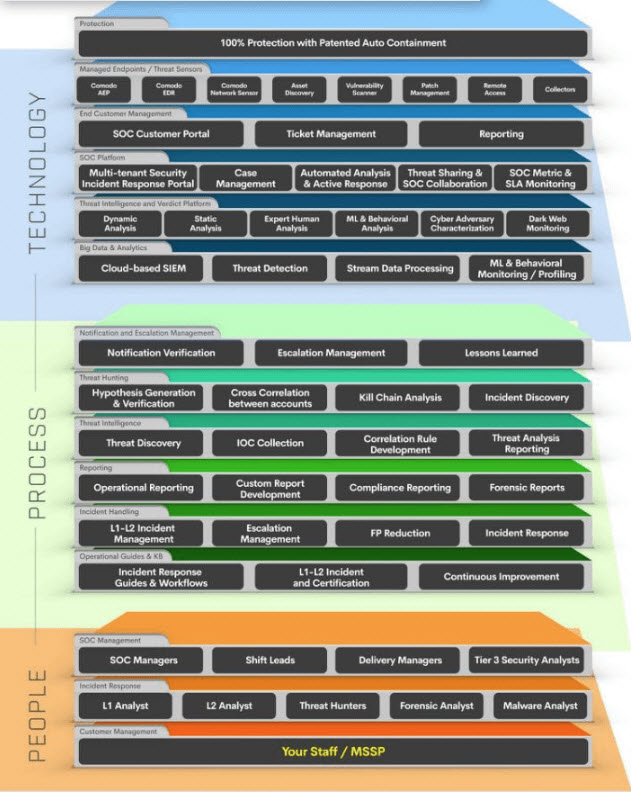

TRRT – Technology Consulting Group Rapid Response Team

Bei Ihnen ist der Worst-Case eingetreten:

Ihr Unternehmen befindet sich mitten in einem aktiven Cyberangriff? Sie haben eine Phishing-Attacke festgestellt oder vermuten eine?

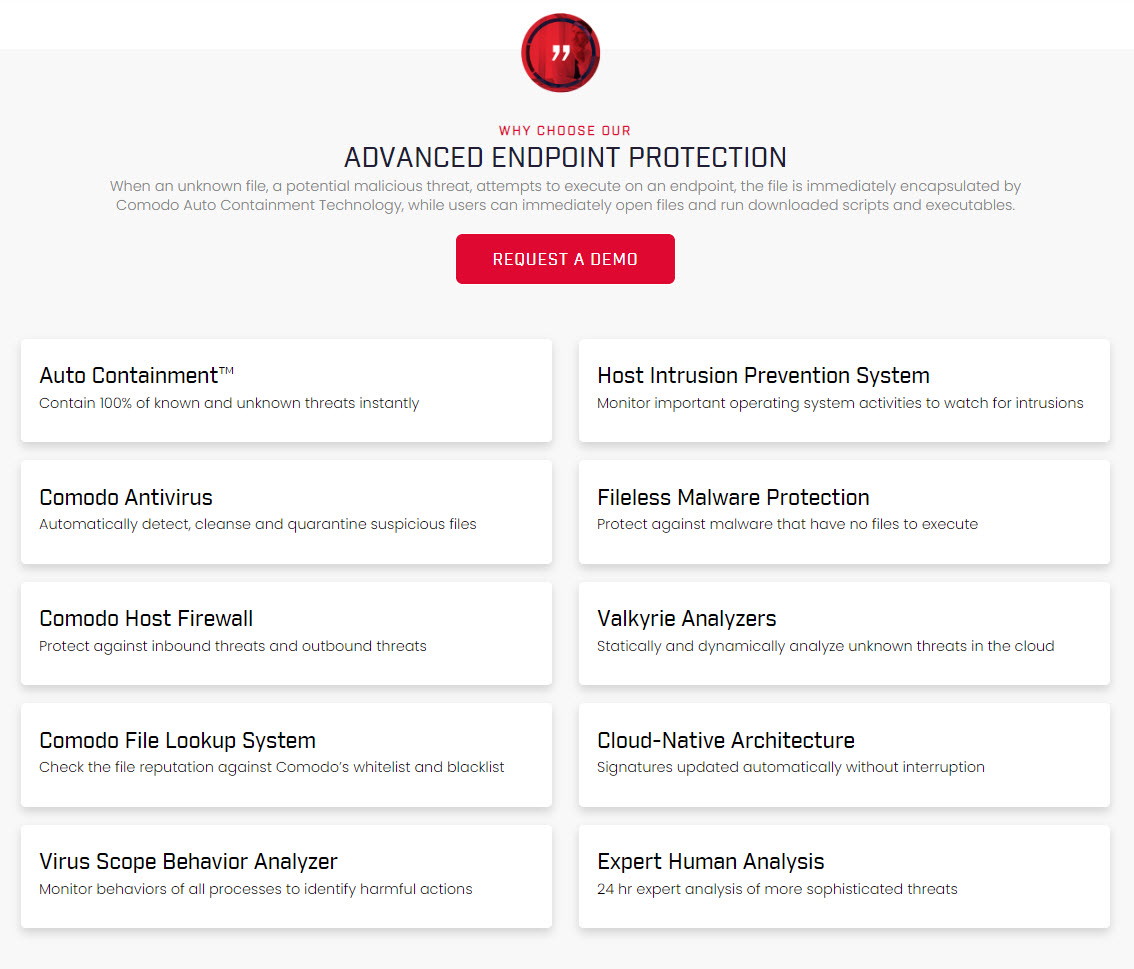

Mit unserem Service bieten wir Hilfe, und zwar sofort – egal, ob Sie unser Kunde sind oder nicht. Unser Technology Consulting Group – Rapid Response Team (TRRT) beseitigt blitzschnell aktive Bedrohungen und verhindert weiteren Schaden. Unsere Experten sind 24/7 verfügbar und starten innerhalb weniger Stunden mit der aktiven Bekämpfung. Im Anschluss können Sie im MSSP-Verfahren ab 1 Arbeitsplatz oder Server unsere ZeroTrust Lösung auf Endpoints mieten. Monatlich, oder länger. Wir helfen Ihnen bei der richtigen Produktauswahl, um Ihre IT nachhaltig zu schützen.

Mit Tausenden von Stunden an Erfahrung erkennen und stoppen wir alle Arten von Bedrohungen. Fester Preis: Unser Service berechnet sich nach Anzahl der Benutzer und Server, nicht nach Anzahl der Arbeitsstunden. Wir unterstützen Sie gerne bei allen Fragen rund um die Sicherheit und die Stabilität Ihrer IT-Umgebung. #Stayhome #Phishing #Hack #UnderAttack

^SysOP

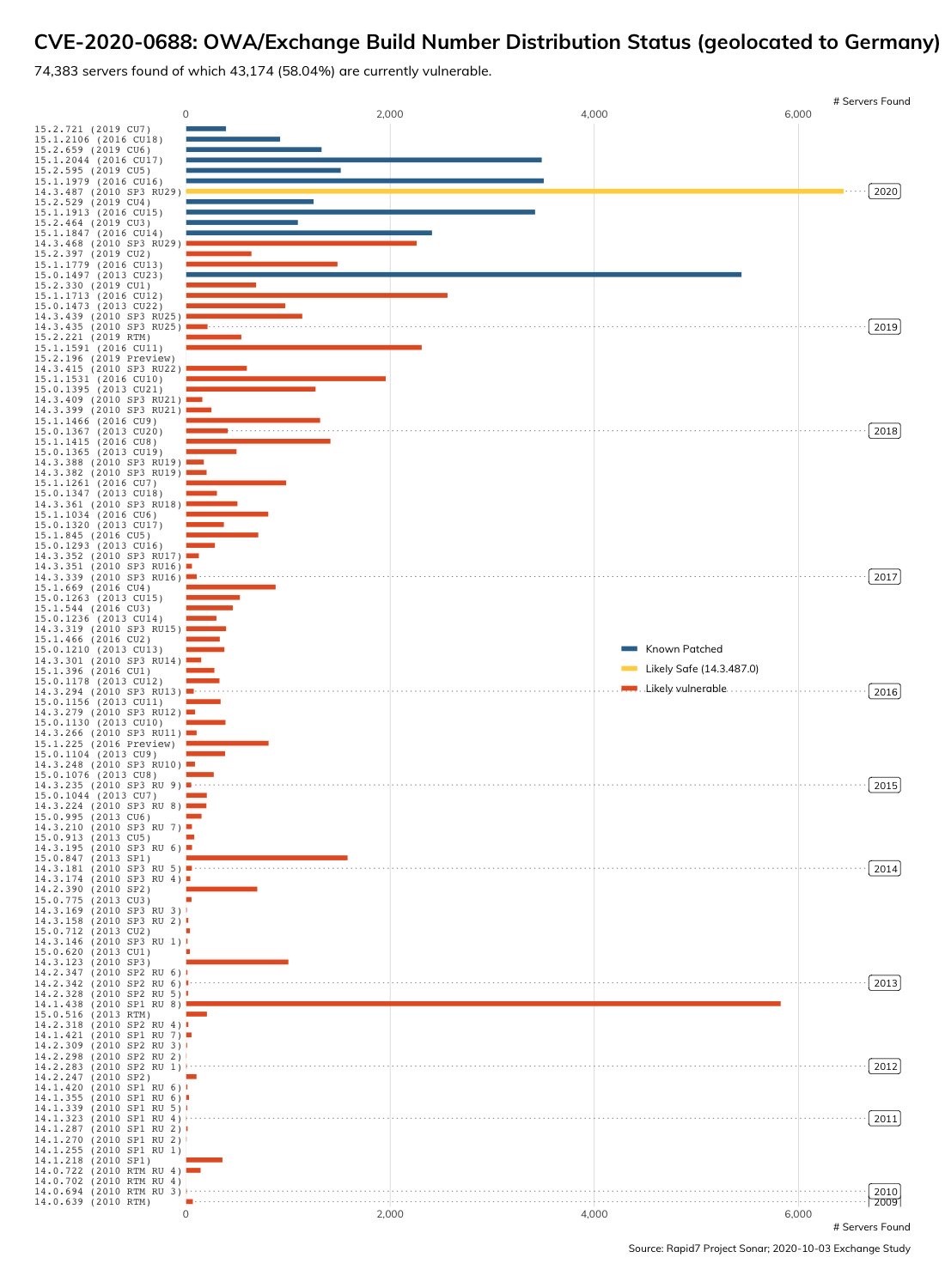

Sicherer Schutz vor CVE2020-0688 / OWA

Wir bieten Ihnen auch vor dieser Exchange CVE-Lücke einen sicheren Schutz mit unserer Lösung von COMODO. Als MSP Kunde müssen Sie sich um nichts kümmern, den Rest erledigen wir. Wie viele Systeme nach diversen Scans betroffen sind, kann man gut auf dem nachfolgenden Bild erkennen. Kontaktieren Sie uns, wir helfen Ihnen gerne, auch in Zeiten von Covid-19. Schnell, unbürokratisch und in den meisten Fällen kontaktlos.

^SysOP

Microsoft – kritische Lücke im SMBv3 Protokoll (KB4551762)

Ab sofort steht bei Microsoft ein Patch für eine kritische Lücke im SMBv3 Protokoll bereit. Wir haben unsere Kunden informiert und sofern gewünscht, auch gleich mit dem aktuellen Patch versorgt. Dieser ist unter KB4551762 gelistet.

Quelle: Microsoft

^SysOP

Malware-Abwehr mit Blacklists, Sandbox und Containern

Security-Insider: Comodo ist ursprünglich ein Aussteller von SSL-Zertifikaten, widmet sich seit Ende der 2000er Jahre aber auch dem aktiven Virenschutz. Wie hat sich Malware seitdem entwickelt?

Karl Hoffmeyer: „Sie vertrauen auch nicht blind jedem Menschen, den Sie auf der Straße treffen.“

Zu dieser Entwicklung gibt es aktuelle Zahlen: Das unabhängige Testinstitut der AV-Labs gab vor einigen Jahren bekannt, dass tagtäglich schätzungsweise rund 55.000 neue Malware-Bedrohungen auf die Menschheit losgelassen werden. Laut unseren eigenen Security-Labs sind es mittlerweile sogar 200.000 Malware-Varianten pro Tag.

Früher entdeckte man gelegentlich den ein oder anderen digitalen Schädling auf dem Rechner oder im Unternehmensnetzwerk. Heute muss ein Nutzer von vornherein davon ausgehen, dass sein System bereits infiziert ist. Hinzu kommen die Enthüllungen von Edward Snowden.

Seitdem verfestigte sich die Erkenntnis, dass ein herkömmliches Antiviren-Programm allein nicht mehr ausreicht, um Angreifer oder Späher abzuhalten. Die Methoden der Malware-Autoren und Hacker sind zu raffiniert geworden. Des Weiteren gibt es einen enormen Anstieg von Malware, die speziell auf mobile Endgeräte fokussiert ist.

Security-Insider: Inwiefern musste man beim Virenschutz und bei der Virenerkennung auf die Entwicklungen reagieren?

Hoffmeyer: Nun, wer auf diese Entwicklung nicht reagiert, der wird über kurz oder lang mit seiner Security-Strategie scheitern. Klassische Antivirus-Lösungen basieren rein auf Erkennungsmechanismen (Default-Allow-Architektur). Sie lassen einen Virus auf den Endpoint, um ihn dann zu erkennen und anschließend zu beseitigen. Auf unbekannte, unmittelbar auftretende Threats wie Zero-Day-Angriffe können diese Lösungen nicht reagieren.

Herkömmliche Antivirus-Scanner vergleichen jede Datei mit einer Signaturdatei von bekannten Viren auf einer sogenannten „Schwarzen Liste“ (Blacklist). Es ist verständlich, dass brandneue, tagesaktuelle Bedrohungen noch nicht auf diesen Listen vermerkt sind. Die Blacklists konventioneller Scan-Methoden müssten sekündlich aktualisiert werden, um Viren & Co. vom Netzwerk fernzuhalten. Dies ist jedoch nahezu unmöglich.

Security-Insider: An welcher Stelle sollte die Malware-Abwehr im Unternehmen im Idealfall beginnen?

Hoffmeyer: An erster Stelle steht, dass Malware gar nicht erst Endpoints wie PCs, Server, Notebooks etc. erreichen oder in Unternehmensnetzwerke eindringen kann. Zunächst sollte jeder Datei misstraut werden, Stichwort „Default Deny“, zu Deutsch „standardmäßige Ablehnung“.

Das klingt hart, aber Sie vertrauen auch nicht blind jedem Menschen, den Sie auf der Straße treffen, sondern schützen sich mit einem „gesunden Misstrauen“. Mit dem PC-Schutz ist es nicht anders. Denn Misstrauen bedeutet nicht, dass das „Gespräch“ mit der Datei nicht gesucht werden darf. Es sollte lediglich in einer für Sie sicheren Umgebung stattfinden.

Security-Insider: Deckt sich das mit dem, was die IT-Sicherheitsindustrie heute tatsächlich leisten kann?

Hoffmeyer: Sie könnte es, tut es jedoch nicht immer. Wir bei Comodo gehen aber einen anderen Weg und setzen nicht nur allein auf Erkennung mittels Blacklisting. Unsere Methode basiert vielmehr auf Prävention und Isolierung: Nur bekannte Dateien erhalten einen Zugriff auf das Netzwerk. Die erste Verteidigungsebene (line of defense) ist eine sogenannte Whitelist, die nur bekannt gutartige Dateien ausführt.

Bekannte bösartige Dateien werden direkt gestoppt; unbekannte Dateien übergeben wir automatisiert in eine virtuelle Betriebsumgebung. Wir sprechen hier von Automated Sandboxing. Hier kann der Nutzer ungefährdet mit der Datei arbeiten, selbst wenn sie infiziert ist. Erst zu dem Zeitpunkt, an dem die Datei zu 100 Prozent als sauber anerkannt wird, gewähren wir den Netzwerkzugriff. Diese Technologie bzw. Vorgehensweise nennen wir „Containment“.

Security-Insider: Wenn nun aber ein Mitarbeiter Malware versehentlich oder beabsichtigt ins Unternehmen einschleust, reagiert eine Antivirenlösung nicht mitunter zu spät?

Hoffmeyer: Viele Lösungen reagieren zu spät, richtig. Aber dies liegt schon in der Natur der Sache, da das Programm zunächst einmal von einer gutartigen Datei ausgeht. Mit der Desktop-Applikation SecureBox haben wir den Spieß umgedreht. Sie ermöglicht jederzeit die sichere Ausführung geschäftskritischer Anwendungen auf infizierten Systemen durch spezielle Kapselung, die wir Containerization nennen.

Hat ein Mitarbeiter aus Versehen Malware in das Unternehmensnetzwerk eingeschleust, erreicht die Schadsoftware das Netzwerk nie, da sie vor dem Eintritt als unbekannte, womöglich bedrohliche Datei gekapselt wurde. Unsere Anwendung überwacht permanent jeden Prozess und wehrt Manipulationen sowie ungewollte Datenabflüsse ab.

Security-Insider: Wie kann ich gewährleisten, dass der Datenverkehr nicht ausgespäht wird?

Indem Sie den Angreifer eine Umgebung ausspionieren lassen, die es eigentlich nicht gibt. Um sich gezielt gegen Ausspähungen zu schützen, können Unternehmen ihre sogenannten Business Critical-Data – also geschäftskritische Dateien – inklusive Applikationen allesamt „containerisieren“. In der Sicherheitskapsel sind die Dateien zu 100 Prozent immun gegen Angriffe, können aber trotzdem weiter ausgeführt werden.

Security-Insider: Nun bestehen Netzwerke ja nicht nur aus dem klassischen PC. Wo sollte ein Sicherheitsmechanismus also idealerweise etabliert werden? Oder lässt sich das so pauschal nicht sagen?

Hoffmeyer: Die Herausforderung ist, einen Sicherheitsmechanismus für das komplette Unternehmen zu etablieren und unterschiedlichste Bedrohungsszenarien abzuwehren. Wir haben dazu eine Appliance fürs Unified Threat Management (UTM) entwickelt, um digitale Bedrohungen z.B. von LAN- und Mobile-Usern sowie Servern effektiv fernzuhalten. Wir sichern nicht nur die Endpoints auf Netzwerkebene, sondern auch interne Geräte ab.

Die UTM-Appliance beinhaltet eine Firewall, ein Network IPS/IDS-System, eine Antivirus-Engine mit Echtzeit-Updates, VPN-Funktionalität, E-Mail-Protection und Anti-Spam, erweitertes Web Content Filtering, Hot Spot Security sowie Traffic Shaping – alles steuerbar über eine webbasierende Benutzeroberfläche. Somit lässt sich hier von einem 360-Grad-Rundumschutz für Netzwerke sprechen.

![]()

Quelle: Security-Insider / COMODO

^SysOP

wir schützen KMU´s

Herr/Frau Müller aus der Personalabteilung bekommt eine E-Mail. Im Anhang: ein Bewerbungsschreiben. Kaum öffnet er/sie die Datei und aktiviert die Makrofunktionen, ist sein PC mit Malware infiziert.

Und es kommt noch schlimmer: Im Handumdrehen verbreitet sich die Schadsoftware im gesamten Unternehmensnetzwerk, blockiert wichtige Dateien und bringt sogar die Produktion zum Stillstand.

Erpresser fordern mehrere tausend Euro über BitCoins, um die verschlüsselten Dateien wieder freizugeben.

Wie konnte es nur soweit kommen? Herrn/Frau Müllers Unternehmen verfügt doch über eine Virenschutz Lösung!

Lassen Sie sich von uns beraten, wenn Sie eine intelligente EndPointSecurity Lösung mit KI suchen, die Szenarien wie diese zuverlässig abwehrt und die bereits ab 1 Client einsetzbar ist. TestDrive welcome!

^SysOP

- 1

- 2